Моделі загроз інформаційній безпеці

Москва +7 (495) 221 21-41

Санкт-Петербург +7 (812) 407 34 71

Єкатеринбург +7 (343) 247 83 68

- Москва

- Санкт-Петербург

- Єкатеринбург

- +7 (495) 221 21 41

- +7 (812) 407 34 71

- +7 (343) 247 83 68

Модель загроз інформаційній безпеці - це опис існуючих загроз ІБ, їх актуальності, можливості реалізації і наслідків.

Стандарт СТО БР Іббсе - 1.0-2010 визначає модель загроз інформаційній безпеці в такий спосіб: це «опис джерел загроз ІБ; методів реалізації загроз ІБ; об'єктів, придатних для реалізації загроз ІБ; вразливостей, які використовуються джерелами загроз ІБ; типів можливих втрат (наприклад, порушення доступності, цілісності або конфіденційності інформаційних активів); масштабів потенційного збитку ».

Адекватні моделі загроз інформаційній безпеці дозволяють виявити існуючі загрози, розробити ефективні контрзаходи, підвищивши тим самим рівень ІБ, і оптимізувати витрати на захист (сфокусувавши її на актуальних загрози).

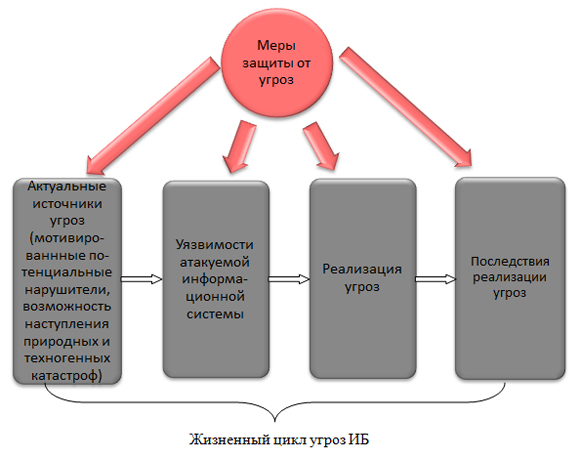

У моделі повинні враховуватися всі актуальні загрози на всіх стадіях їх життєвого циклу

У різних інформаційних систем, а також об'єктів однієї інформаційної системи може бути різний спектр загроз, який визначається особливостями конкретної інформаційної системи і її об'єктів і характером можливих дій джерела загрози.

Процедура побудови моделі загроз інформаційній безпеці складається з декількох послідовних кроків:

- Визначення джерел загроз.

- Виявлення критичних об'єктів інформаційної системи.

- Визначення переліку загроз для кожного критичного об'єкта.

- Виявлення способів реалізації загроз.

- Оцінка матеріальних збитків та інших наслідків можливої реалізації загроз.

Моделі загроз складаються на основі постійно мінливих даних і тому повинні регулярно переглядатися і оновлюватися.

При побудові даних моделей фахівці ARinteg використовують каталоги і переліки загроз, що містяться в офіційних стандартах інформаційної безпеки і методичних документах ФСТЕК і ФСБ Росії, а також списки загроз, виявлених під час проведення аудиту інформаційної системи замовника.

Перейти до списку статей