Що таке VPNFilter і як захиститися від нової шкідливої програми

- зміст

- З чого все почалося?

- Чому цьому приділяється величезна увага?

- Де джерело загрози?

- Як визначити, яким саме пристроїв загрожує нова хакерська атака?

- Як відбувається зараження?

- Особливості насувається атаки

- У чому основні загрози?

- Як захиститися від новітньої кібератаки?

- Що ж робити користувачам зараз?

В Інтернеті все більше розмов про нову загрозу: вірус VPNFilter, який заразив уже сотні тисяч роутерів і може заблокувати доступ в Інтернет в будь-який момент. Чи загрожує це українським інтернет-користувачам і як вберегтися? Про все більш детально.

зміст

- З чого все почалося?

- Чому цьому приділяється величезна увага?

- Де джерело загрози?

- Як визначити, яким саме пристроїв загрожує нова хакерська атака?

- Як відбувається зараження?

- Особливості насувається атаки

- У чому основні загрози?

- Як захиститися від новітньої кібератаки?

- Що ж робити користувачам зараз?

З чого все почалося?

Кілька місяців тому дослідницький проект з безпеки під назвою Talos виявив можливого державного або міжнародного агента широкого використання, який працює над формуванням складної модульної системи шкідливих програм. Цю систему назвали VPNFilter. Остаточне дослідження ще не завершено, проте дослідницькі групи і експерти наполягають на тому, що діяти потрібно вже зараз. Причина досить вагома і криється в паралелі нового шкідливого ПО з кодом в версіях BlackEnergy. Останній був відповідальним за кілька великомасштабних атак на цільові пристрої в Україні в енергетичній системі нашої держави. Зараз почалося формування ботнету з заражених комп'ютерів і пристроїв з Україною. Воно відбувається з використанням інфраструктури, команд і систем управління (C2), призначених для України.

Кілька місяців тому дослідницький проект з безпеки під назвою Talos виявив можливого державного або міжнародного агента широкого використання, який працює над формуванням складної модульної системи шкідливих програм. Цю систему назвали VPNFilter. Остаточне дослідження ще не завершено, проте дослідницькі групи і експерти наполягають на тому, що діяти потрібно вже зараз. Причина досить вагома і криється в паралелі нового шкідливого ПО з кодом в версіях BlackEnergy. Останній був відповідальним за кілька великомасштабних атак на цільові пристрої в Україні в енергетичній системі нашої держави. Зараз почалося формування ботнету з заражених комп'ютерів і пристроїв з Україною. Воно відбувається з використанням інфраструктури, команд і систем управління (C2), призначених для України.

Чому цьому приділяється величезна увага?

І масштаби, і потенційна руйнівна здатність цієї операції турбують дослідників. Попередня оцінка кількості вже заражених пристроїв - мінімум 500 тис. В менш 54 країнах. Відомі пристрої, на які впливає VPNFilter - це мережеве обладнання Linksys, MikroTik, NETGEAR і TP-Link в системі малого і домашнього офісу (SOHO), а також на пристроях з підтримкою мережевих пристроїв QNAP (NAS). Ось повний список пристроїв, які сприйнятливі до хакерської атаки:

- Linksys Devices: E1200, E2500, WRVS4400N

- Mikrotik RouterOS Versions for Cloud Core Routers: 1016, 1036, 1072

- Netgear Devices: DGN2200, R6400, R7000, R8000, WNR1000, WNR2000; QNAP Devices: TS251, TS439 Pro, Other QNAP NAS devices running QTS software

- TP-Link Devices R600VPN

Як бачимо, серед пристроїв, які сприйнятливі до хакерської атаки, немає роутерів компанії Xiaomi.

Важливість нової загрози в тому, що компоненти шкідливого програмного забезпечення VPNFilter дозволяють красти облікові дані веб-вузла і стежити за протоколами Modbus SCADA. Нарешті, шкідливе ПЗ має деструктивну здатність, яка може зробити інфіковане пристрій непридатним для використання. Руйнування пристроїв таким чином може відбуватися як окремо, так і одночасно для сотень тисяч пристроїв у всьому світі. По суті це атака на інфраструктуру на рівні пользователей. Іншими словами, атака націлена на роутери простих користувачів.

Важливість нової загрози в тому, що компоненти шкідливого програмного забезпечення VPNFilter дозволяють красти облікові дані веб-вузла і стежити за протоколами Modbus SCADA. Нарешті, шкідливе ПЗ має деструктивну здатність, яка може зробити інфіковане пристрій непридатним для використання. Руйнування пристроїв таким чином може відбуватися як окремо, так і одночасно для сотень тисяч пристроїв у всьому світі. По суті це атака на інфраструктуру на рівні пользователей. Іншими словами, атака націлена на роутери простих користувачів.

Де джерело загрози?

По суті у вірусах VPNFilter використовується код, який застосовувався під час попередніх кібератак. Ті атаки велися з території РФ або за участю кремлівської влади. Загальний код між новим ПО і вірусом-здирником NotPetya вказує на те, що атака спрямована в першу чергу на Україну. Зараження почалося на початку травня 2018 року і має досягти пікового значення до Дня Конституції України. Вірус NotPetya атакував саме в цей період в червні 2017 року. У передріздвяний і передноворічний періоди аналогічні віруси атакували українську енергетичну систему в 2015 і 2016 роках. Уже висуваються версії, що українських уболівальників таким чином хочуть позбавити можливості подивитися фінал Ліги Чемпіонів, який сьогодні відбудеться в Києві на НСК «Олімпійський».

Як визначити, яким саме пристроїв загрожує нова хакерська атака?

Тип пристроїв, на які спрямована атака, важко захистити. Вони часто перебувають підключеними до загальної мережі інтернет, не мають системи захисту від вторгнення (IPS), і зазвичай не мають існуючої системи захисту на основі хоста, такий як антивірусний (AV) пакет. Більшість з цих пристроїв, особливо в старих версіях, мають загальнодоступні параметри підключення і характеристики, які роблять підключення порівняно простим. Тому якщо у вас є роутер - швидше за все, його вже зламали або спробували зламати.

Як відбувається зараження?

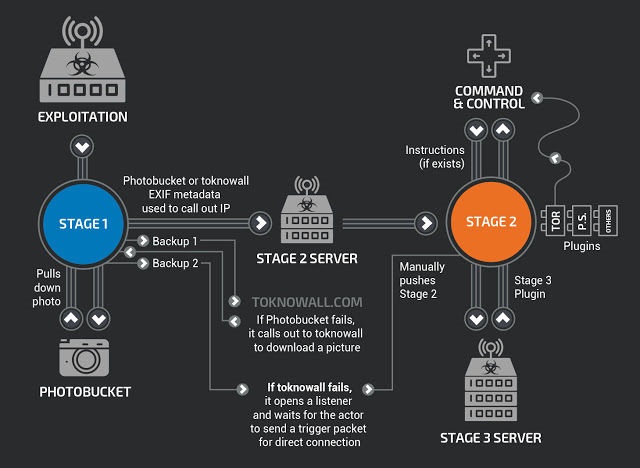

Шкідливе програмне забезпечення VPNFilter - це багатоступенева модульна платформа, має універсальні можливості для підтримки інтелектуального збору і руйнівних операцій з використанням кібератак. Атака буде розгортатися в кілька етапів.

На першій стадії це шкідливе програмне забезпечення здатне зберегтися навіть незважаючи на перезавантаження пристрою. Воно використовує численні резервні механізми управління для виявлення IP-адреси поточного сервера і розгортання наступного, другого етапу зараження.

На другому етапі відбувається критична перезапис частини прошивки в роутерах, в результаті чого відбувається повне або часткове блокування і подальші перезавантаження. Ініціювати команду на перезапис і перезавантаження можна віддалено. Тому ініціювати перезапуск і знищення роутерів можна одночасно в будь-який момент за бажанням тих, хто контролює атаку.

На другому етапі відбувається критична перезапис частини прошивки в роутерах, в результаті чого відбувається повне або часткове блокування і подальші перезавантаження. Ініціювати команду на перезапис і перезавантаження можна віддалено. Тому ініціювати перезапуск і знищення роутерів можна одночасно в будь-який момент за бажанням тих, хто контролює атаку.

Існує і третій етап роботи шкідливого ботнету, який формує додаткові можливості для контролю. Зокрема, мова йде про сниффер-пакетах для збору трафіку, який проходить через пристрій, включаючи крадіжку облікових даних сайту і моніторинг протоколів SCADA з Modbus. Також комунікаційний модуль, який дозволяє програмам передавати інформацію через браузер Tor з шифруванням. Можуть бути ще й інші плагіни, але поки про них немає додаткової інформації.

Особливості насувається атаки

З високою упевненістю експерти кажуть, що це шкідливе ПЗ використовується для ураження надзвичайної, важкодоступній інфраструктури, яка може використовуватися для важливих операційних потреб. До числа тих, хто вже пережив зараження, входять як компанії, так і державні установи, і приватні особи. Природа атаки має ще одну особливість: помилково її ініціаторами вважати пристрої, які були заражені. Автори атаки зможуть використовувати заражену інфраструктуру для маскування справжніх джерел управління пристроями.

Також шкідливе ПО може використовуватися для збору даних, які проходять через пристрій. Крім простого перехоплення, це ще і може відбуватися для тестування роутерів і модемів на вразливість до зовнішнього втручання.

Нарешті, це шкідливе ПЗ може використовуватися для проведення великомасштабної руйнівної атаки, використовуючи команду «kill». Така команда приведе до повного або часткового руйнування пристроїв на програмному та апаратному рівні без можливості відновлення їх працездатності без спеціальних навичок або обладнання.

У чому основні загрози?

З 8 травня дослідники спостерігали різкий сплеск в діяльності VPNFilter. Майже всі нові жертви перебували в Україні. Також слід зазначити, що більшість українських інфікованих пристроїв зазнали впливу програмного забезпечення другій стадії. Саме такий код є родинним з BlackEnergy (шкідливим ПЗ, яке знеструмлювали енергетичні мережі в 2015 і 2016 роках). 17 травня 2018 відбувся сплеск заражень в Україні (це була річниця підписання безвіза з ЄС). Основна небезпека - це високе число роутерів і модемів, які можуть одномоментно або за короткий термін бути заблокованими або відключеними, а їх користувачі опиняться без зв'язку з Інтернетом.

Як захиститися від новітньої кібератаки?

Захист від цієї загрози надзвичайно складна через характер пристроїв, що постраждали. Більшість з них підключені безпосередньо до Інтернету, без додаткових параметрів або пристроїв безпеки і послуг захисту. Крім того, в більшості таких пристроїв немає вбудованих можливостей для боротьби з шкідливим програмним забезпеченням.

Для протидії фахівці з кібербезпеки вже створюють «чорні списки» доменів і IP-адрес, а також звернулися до Linksys, Mikrotik, Netgear, TP-Link і QNAP по цій проблемі. У компанії також поділилися цими показниками і дослідженнями з міжнародними правоохоронними органами та нашими союзниками кіберзагроз. Детальніше механізм зараження і протидії йому описаний на сайті дослідницької групи Talos.

Що ж робити користувачам зараз?

Перш за все, фахівці просять не панікувати. Також вони пропонують виконати кілька простих дій, які необхідно зробити всім:

- Користувачі маршрутизаторів SOHO і / або пристроїв NAS повинні скинути їх до заводських налаштувань за замовчуванням і перезавантажити, щоб видалити потенційно руйнівні, нестійкі стадії другого і третього типів.

- Інтернет-провайдерів, які надають своїм користувачам маршрутизатори SOHO, повинні перезавантажити маршрутизатори від імені своїх клієнтів.

- Якщо у вас є які-небудь з пристроїв, про які відомо, що вони можуть постраждати від цієї загрози, надзвичайно важливо, щоб ви зв'язалися з виробником, щоб забезпечити оновлення до останніх версій прошивки. Якщо цього ще не зроблено, слід оновити прошивку і застосувати випущені патчі до ваших пристроїв.

- Інтернет-провайдери мають право зв'язатися з клієнтами і нагадати їм про оновлення прошивок і ПО до новітніх версій.

Служба Безпеки України теж опублікувала на своєму сайті рекомендації для користувачів, щоб запобігти масовому зараженню пристроїв і тим самим уникнути масштабної хакерської атаки. Будьте пильні. І пам'ятайте, що саме від ваших дій залежить ваша ж безпеку, в тому числі і кібербезпека.

Чому цьому приділяється величезна увага?Де джерело загрози?

Як визначити, яким саме пристроїв загрожує нова хакерська атака?

Як відбувається зараження?

Як захиститися від новітньої кібератаки?

Що ж робити користувачам зараз?

Чи загрожує це українським інтернет-користувачам і як вберегтися?

Чому цьому приділяється величезна увага?

Де джерело загрози?

Як визначити, яким саме пристроїв загрожує нова хакерська атака?